ゼロトラストセキュリティ

2024年11月6日・7日の2日間、当社が主催した「ゼロトラストセキュリティ」をテーマにしたプライベート展では、ふたつのメイン講演が行われました。この記事では「サイバー攻撃の裏側:ダークウェブの実態と企業が備えるべきこと」と題して、株式会社サイバージムジャパン 取締役CTO 中本有哉様が2日目に行われたメイン講演の内容をレポートします。中本様には、犯罪の温床となっているダークウェブやアンダーグラウンド・コミュニティの実態と、サイバー攻撃に対する具体的な“備え”についてお話しいただきました。

※プライベート展の当日の様子や、各講演・セミナー、各出展社・出展製品の概要は以下記事でご紹介しています。

「プライベート展2024 ゼロトラストセキュリティ」開催レポート|9社による講演・出展サービスを一挙にご紹介

目次

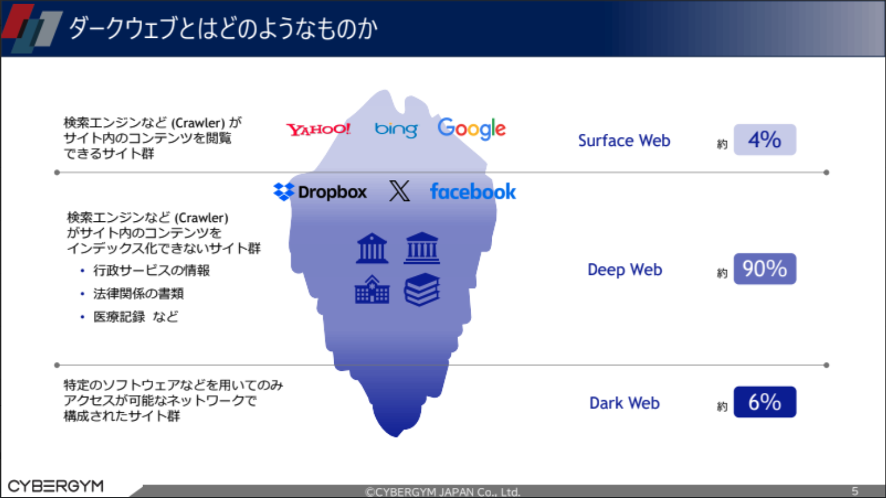

近年、違法な取引やサイバー犯罪の温床としてよく耳にする「ダークウェブ(Dark Web)」という言葉。この概念を理解するためには、ウェブの世界に存在する“3層”について知る必要があります。講演の冒頭、中本様はこれらを「氷山」に例えて解説されました。

中本様「最も表層にあるのがサーフェスウェブ (Surface Web)。氷山に例えると海上に出ている部分のことで、GoogleやYahoo!などの検索エンジンからアクセスできる一般的なウェブサイトを指します。

海面下に沈んでいる部分は「ディープウェブ (Deep Web)」と呼ばれ、ウェブ全体の90%を占める領域であり、行政サービスの情報や医療記録など検索エンジンではヒットしないウェブサイト群のことで、アクセスには認証が必要です。

そして、最も深層部にあるのが「ダークウェブ」です。ディープウェブと同様、通常の検索エンジンでは閲覧できず、ウェブ全体の6%を占めるといわれています。匿名性保持や追跡回避の技術が使われており、アクセスするためには専用のブラウザが必要になります。」

ダークウェブは『Tor』という匿名の通信システムを使ってアクセスすることが可能であり、ダークウェブを使うこと自体は違法ではないとのことでしたが、アクセス元のIPアドレスや通信経路の追跡がしにくい匿名性の高さから違法行為で使われることが増えているとのことでした。

ダークウェブでは、どのような情報がやり取りされているのでしょうか。当日、中本様は自社の企業情報モニタリングサービス「Discovery」で検出された3つの事例を紹介してくださいました。

中本様「1つ目の事例は、従業員のメールアドレスとパスワードのリスト流出についてです。ダークウェブでは上場企業から流出した従業員の電話番号・メールアドレスやパスワードがリストとして販売されていることがあります。

乗っ取られたアカウントは取引先へのスパムメールや社内の他アカウントの侵害に使われる恐れがあります。

2つ目は、未公開のぜい弱性情報の流出についてです。ダークウェブ内の掲示板サイトで特定の企業のぜい弱性情報が、攻撃ツールと共に売買されているケースが確認されています。犯罪グループは、ウェブサイトのぜい弱性を発見したあとに自ら手を下すだけでなく、攻撃手法自体を販売しているのです。

3つ目は、ハッキング報告と不正アクセスの痕跡の検出についてです。

ダークウェブ内の掲示板サイトでは、ハッキングを行った報告の書き込みが実際に検出されています。さらに、GitHub上でも不正アクセスの痕跡が確認されました。こうした情報は別のハッカーによる二次攻撃に発展することがあるので注意する必要があります。」

ダークウェブを使った犯罪行為が増えている理由として、中本氏は「アンダーグラウンド・コミュニティの活発化」を指摘します。

中本様「ダークウェブの闇市場(アンダーグラウンドマーケット)では、盗難された個人情報やマルウェア、違法薬物などが売買されています。金銭の授受は暗号通貨を用いた取引が主流で、独自の文化と経済圏が形成されています。

また、サイバー犯罪者やハッキングに関心のある人々が情報交換や取引を行うハッキングフォーラムや、ランサムウェア(身代金要求型マルウェア)を商品化してサービスとして提供する「RaaS(Ransomware as a Service)」の存在も、サイバー攻撃が複雑化・巧妙化する要因のひとつになっています。

アンダーグラウンド・コミュニティでは、犯罪を助長するような情報やツールが活発にやり取りされているとのことでした。こうした脅威への対応力を高め、被害拡大の防止と早期収束をめざすためには、自社のセキュリティリスクをより能動的に監視するセキュリティ対策が今後ますます重要になります。」

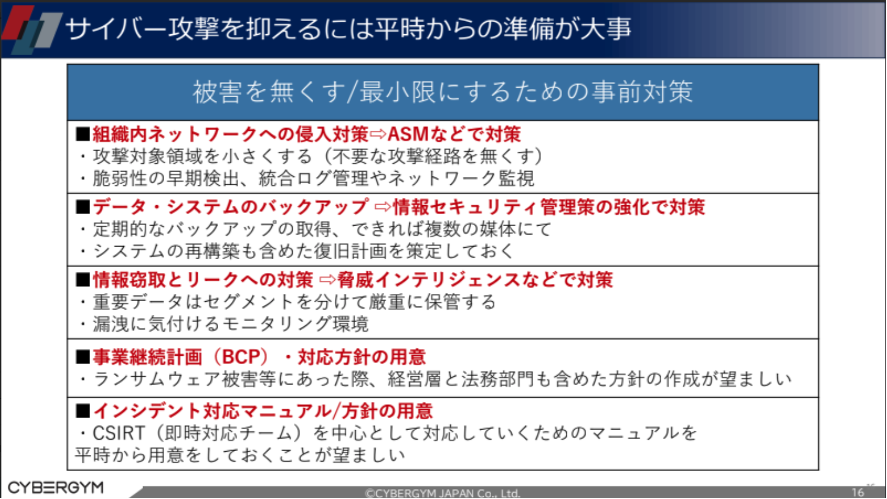

セミナーの後半では、企業が対応するべきサイバー攻撃への備えと、自衛に関する考え方などが紹介されました。「サイバー攻撃の被害をなくす、または被害を最小限に抑えるためには、平時からの“準備”が大切です」と、中本様は強調されます。

中本様「組織内ネットワークへの侵入対策としては、『アタックサーフェスマネジメント(ASM)』による対策が効果的です。ASMは攻撃者の視点でぜい弱性を探すセキュリティアプローチで、サイバー攻撃のリスクを大幅に低減します。データ・システムの定期的なバックアップもセキュリティ対策としては重要です。システムの再構築を含めた復旧計画を事前に策定しておくとよいでしょう

情報窃取とリークへの対策には、脅威インテリジェンスを用いたアプローチが有効です。脅威インテリジェンスとは、攻撃者視点の情報を取り入れることで自社を取り巻くセキュリティリスクを顕在化し、迅速かつ効果的な防御を実現する手法のことです。自組織に存在するリスクを把握したうえで、侵入防止システムの更新やセキュリティポリシーの見直しを行うことが重要となるでしょう。」

また、事業継続計画(BCP)やインシデント対応マニュアルを平時から準備しておくことも重要とのことでした。

それでもインシデントが発生したら、どのように対応すればよいのでしょうか。

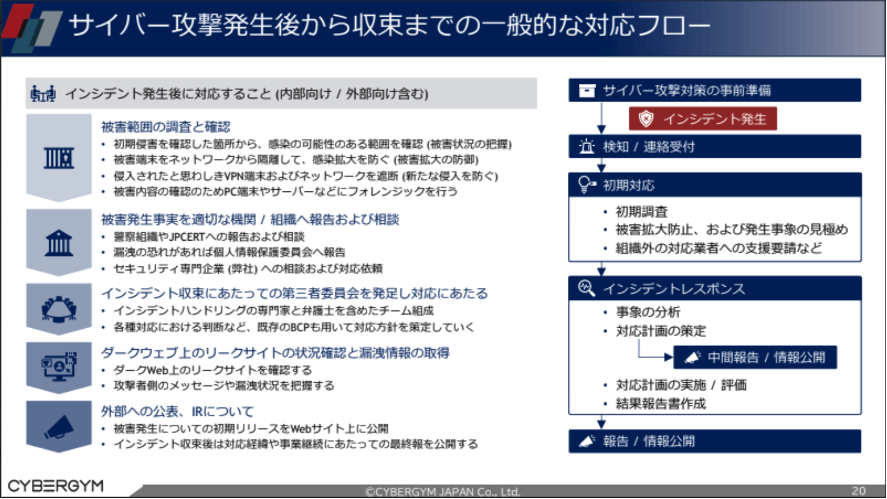

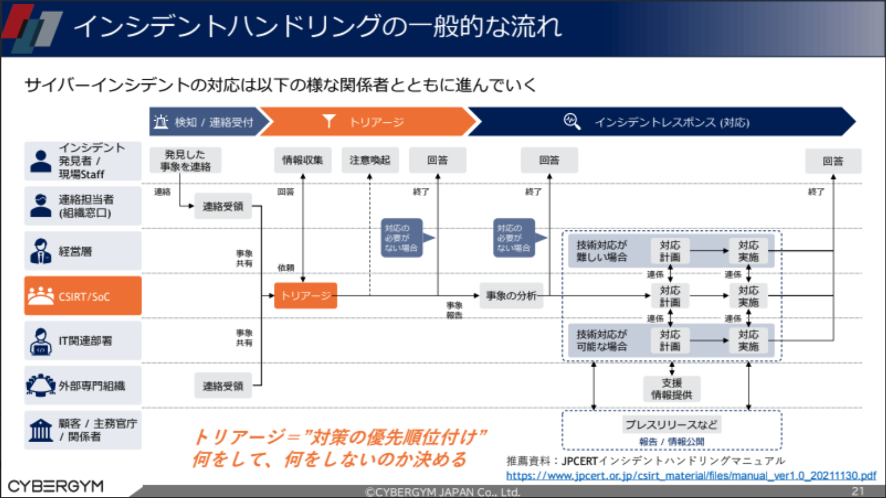

図に示されたのは、サイバー攻撃発生後から収束までの一般的な対応フローです。攻撃を検知したら、まずは被害範囲の調査と確認を行う必要があるとのことでした。これは被害の拡大を防ぎ、新たな侵入を防ぐためのようです。

そのあとは被害発生事実を適切な機関・組織に報告し、インシデント収束に向けた対応にあたり、被害の発生や対応経過についてはプレスリリースを行い、定期的に情報を公表しなければならないとのことでした。

中本様「インシデント全般に対して共通したフローを示したのが上の図です。

ここで重要なのは、インシデントのトリアージ(対応の優先順位付け)です。発生したインシデントの重要性や緊急度を見極め、優先順位を付けて対応にあたる必要があります。」

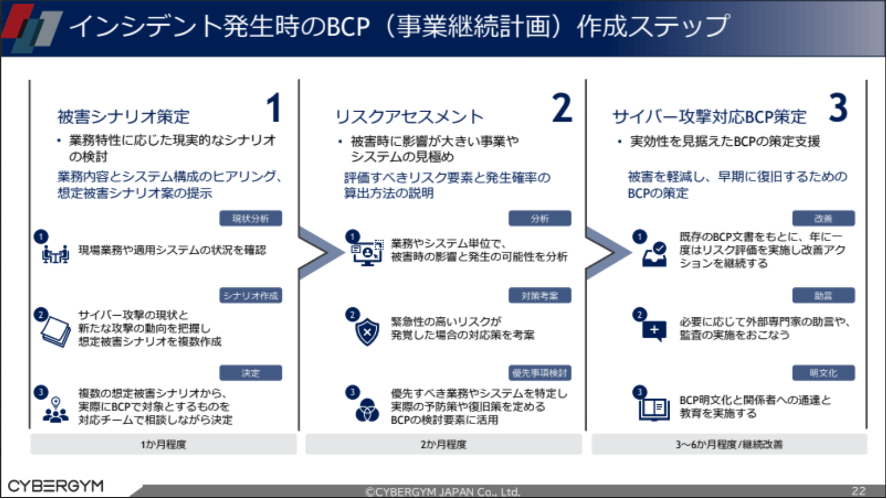

中本様は、BCPの作成についても3つのステップに沿って解説されました。

中本様「まずはリスクと影響を評価し、事業にとって重要なポイントを明確化。計画と準備を通じて、復旧目標と具体的な手順を定めてBCPを策定します。ポイントは最初から完璧をめざさないこと。テストと見直しを継続的に行い、効果の最大化をめざしましょう。」

ダークウェブやハッキングフォーラムなどのアンダーグラウンド・コミュニティでは、個人情報やハッキングツールの売買が頻繁に行われています。中本様はこうした実態をふまえたうえで、「攻撃者目線で自社のセキュリティリスクを能動的にモニタリングすることで将来の攻撃や脅威を把握でき、効果的な対策が打てるようになる」と指摘。サイバー攻撃の対策としては、平時から能動的なセキュリティ監視/調査を行うことに加え、インシデントを最小限に抑えるマネジメント体制を整えることが重要だと述べました。

改めて、本展示会にご参加いただいた皆さまとご出展企業の皆さま、誠にありがとうございました。

今回の展示会および本レポートが皆さまのセキュリティ対策推進のお役に立てれば幸いです。

現代のIT環境の変化やサイバー攻撃の高度化により、社内・社外を問わないサイバー攻撃が増えつつあります。

そのため、これまでの外部からのサイバー攻撃を防ぐセキュリティ対策では対応できるサイバー攻撃に限界があるため、ゼロトラストセキュリティの重要度が高まっているといえるでしょう。

ゼロトラストセキュリティは「誰も信用しない」という考えに基づき、すべてのアクセスを検証し、必要最小限の権限を付与することでセキュリティを強化します。

ランサムウェアなどの脅威を抑えつつクラウドやリモート環境でも柔軟で安全な業務が可能となり、会社の損失を防げることが導入を検討すべき背景といえます。

今回の展示会を通じ、サイバーセキュリティに課題を感じた方は、当社でゼロトラストセキュリティのアセスメントから導入・運用まで総合支援しておりますので以下より詳細をご確認くださいませ。

サービス詳細:ゼロトラストセキュリティ